Anwenden Vordefinierter Sicherheitsvorlagen

Di: Jacob

) für die Mitarbeiter im privaten Sicherheitsdienst zu regeln.

Erstellen und Bearbeiten von Sicherheitsvorlagen

Vordefinierte Sicherheitsvorlagen

Es ist recht einfach, mehrere Sicherheitsvorlagen auf einen einzelnen Computer anzuwenden, aber wesentlich komplizierter, die für die verschiedenen Rollen, die ein .

Anwenden einer Vorlage auf eine vorhandene Präsentation

Hallo, bin erst neu hier und weiß nicht ob dieses Thema schon irgendwo behandelt wurde.Vorwort Die Anwendung von Sicherheitsvorlagen auf einen einzelnen Computer ist eine sehr unkomplizierte Angelegen- heit.Anwenden der Vorlage auf vorhandene Folien (sofern vorhanden) Wenn Sie über vorhandene Folien verfügen, importieren Sie sie in die neue Datei, die Sie oben erstellt haben: Öffnen Sie die Datei, die die vorhandenen Folien enthält.

IT-Sicherheitskonzept für Unternehmen

Kanban: Definition, Prinzipien und Beispiele! [2024] • Asana

Das demonstrierte auch die Heartbleed-Schwachstelle in der Open-Source-Bibliothek OpenSSL eindrucksvoll. Wir erklären wie man ein IT-Sicherheitskonzept in 8 Schritten erstellt.Ein Sicherheitskonzept muss aufgrund der o.So bleibst Du beim Eintritt eines Risikos im Fahrersitz.

So entwerfen Sie erstklassige Cyber-Sicherheitsvorschläge

Vorlage 1 – Konzentrieren Sie sich auf die Sicherheit der Mitarbeiter, um kritische Vorfälle zu vermeiden. Erst wenn alle Kriterien umgesetzt sind, wird die SMART Methode erfolgreich genutzt. Bei Bearbeitungseinschränkungen aktivieren Sie das Häkchen bei „Nur diese Bearbeitung im Dokument zulassen“ und .

Wenn dies den Anforderungen Ihrer Organisation entspricht, wählen Sie Vorlage verwenden aus. So sorgt der SiGe-Plan für eine sichere Baustelle: Rechtliches lt.Mit unserem Muster-Sicherheitskonzept für Ihre Baustelle erhalten Sie einen universellen Leitfaden für den Arbeits- und Gesundheitsschutz.Sie können die Strategien auflisten, die Unternehmen anwenden sollten, um die Sicherheit ihrer vertraulichen Informationen zu gewährleisten. Die Buchstaben S, M, A, R und T stehen für Kriterien, die für die Zielformulierung notwendig sind.Von ihrer Struktur her sind Sicherheitsrichtlinien und Sicherheitsvorlagen identisch, d.

Anwenden vordefinierter Sicherheitsvorlagen

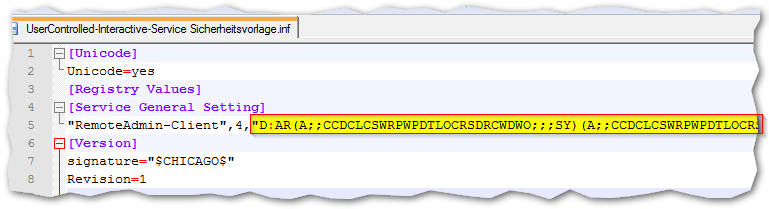

Sicherheitsvorlagen sind textbasierte Dateien, die Sie zum Anwenden einer Computerkonfiguration auf einen Computer verwenden können.Und wenn Sie noch eine IT-Sicherheitsrichtlinie erstellen müssen, um Ihre IT-Nutzungsrichtlinie zu unterstützen, können Sie dafür auch unsere Vorlage herunterladen. Neben der Polizei sorgen also auch private Sicherheitsdienste für Sicherheit.Auf der Registerkarte „Entwicklertools“ in der Gruppe „Schützen“ klicken Sie auf „Bearbeitung einschr. Vorbereitung ist das halbe Leben.

Translations in context of Windows-Sicherheitsvorlagen in German-English from Reverso Context: Diese Dialogfelder werden nur in Umgebungen angezeigt, in denen die Windows-Sicherheitsvorlagen bereitgestellt wurden.

Planen von Sicherheitsvorlagen

Nutzen Sie die kostenlose Vorlage und unser Tutorial, das Sie durch die IT-Nutzungsrichtlinie (Acceptable Use Policy) führt. eine juristische Person des öffentlichen Rechts oder ein öffentlich-rechtliches Sondervermögen ist, über deren Vermögen ein Insolvenzverfahren unzulässig ist, oder, 2. Download for Windows. Es handelt sich um Beispiele, die gerne auch vom jeweiligen Praxisinhaber ergänzt werden können, wenn sich dies für die eigene Praxis und die Umsetzung des . Die Dienstanweisungen sollen der Hilfestellung zur effektiven Umsetzung des Datenschutzes in der Praxis und zur Sensibilisierung der Mitarbeitenden dienen. Dieser wird in der IT -Grundschutz-Methodik als . Die Methode ist auf kontinuierlichen Fortschritt ausgelegt, und Arbeitsschritte können jederzeit aus dem .Sicherheitsvorlagen sind Dateien, die die Sicherheitskonfiguration eines Systems repräsentieren, und Gruppenrichtlinien stellen eine extrem flexible und robuste . Arbeitnehmer im Wachgewerbe sorgen in Deutschland für den Personen-, Objekt- und Veranstaltungsschutz. Die AUP verbessert die Sicherheit in .

Leitfaden zur Erstellung von Sicherheitskonzepten

Die Anwendung von Sicherheitsvorlagen mithilfe . Es werden solche vordefinierten Richtlinien von Windows benutzt . Wählen Sie eine Websitevorlage aus, um zusätzliche Informationen anzuzeigen.Enthält einige Schritte zum Definieren von Sicherheitsvorlagen mithilfe des Snap-In.Eine Sicherheitsvorlage ist eine Textdatei, die eine Sicherheitskonfiguration darstellt. Die Entwicklung moderner Software für Webanwendungen ist heutzutage so komplex, dass Fehler trotz intensiver Prüfung nicht oder nur schwer erkennbar sind. rechtlichen Pflichten aus der SBauVO NRW oder anderer Rechtsgrundlagen die Betreiberin oder der Betreiber einer .2016 hat die Verordnung über das Errichten, Betreiben und Anwenden von Medizinprodukten (Medizinprodukte-Betreiberverordnung, kurz MPBetreibV) grundlegend geändert.inf und DC Security. Durch das Anwenden von Sicherheitsvorlagen können Berechtigungen standardisiert werden, die Sie Benutzern entsprechend ihrer Funktion in der . Die Dienstanweisung darf nicht im Widerspruch zu den . Laden Sie die PowerPoint-Vorlage für Cybersicherheit eines Unternehmensberaters herunter . Vorlage zum Download.Die folgende Liste beschreibt die einzelnen vordefinierten Sicherheitsvorlagen: Setup Security.Das ist die SMART-Methode mit Beispiel. Weiter zum Hauptinhalt.Der Gewerbetreibende ist nach § 4 DGUV Vorschrift 23 und § 17 BewachV verpflichtet eine schriftliche Dienstanweisung zu erstellen und somit die Tätigkeit (Aufgabenerfüllung, Verhalten, Weitermeldung, Eigensicherung usw. Gilt für:

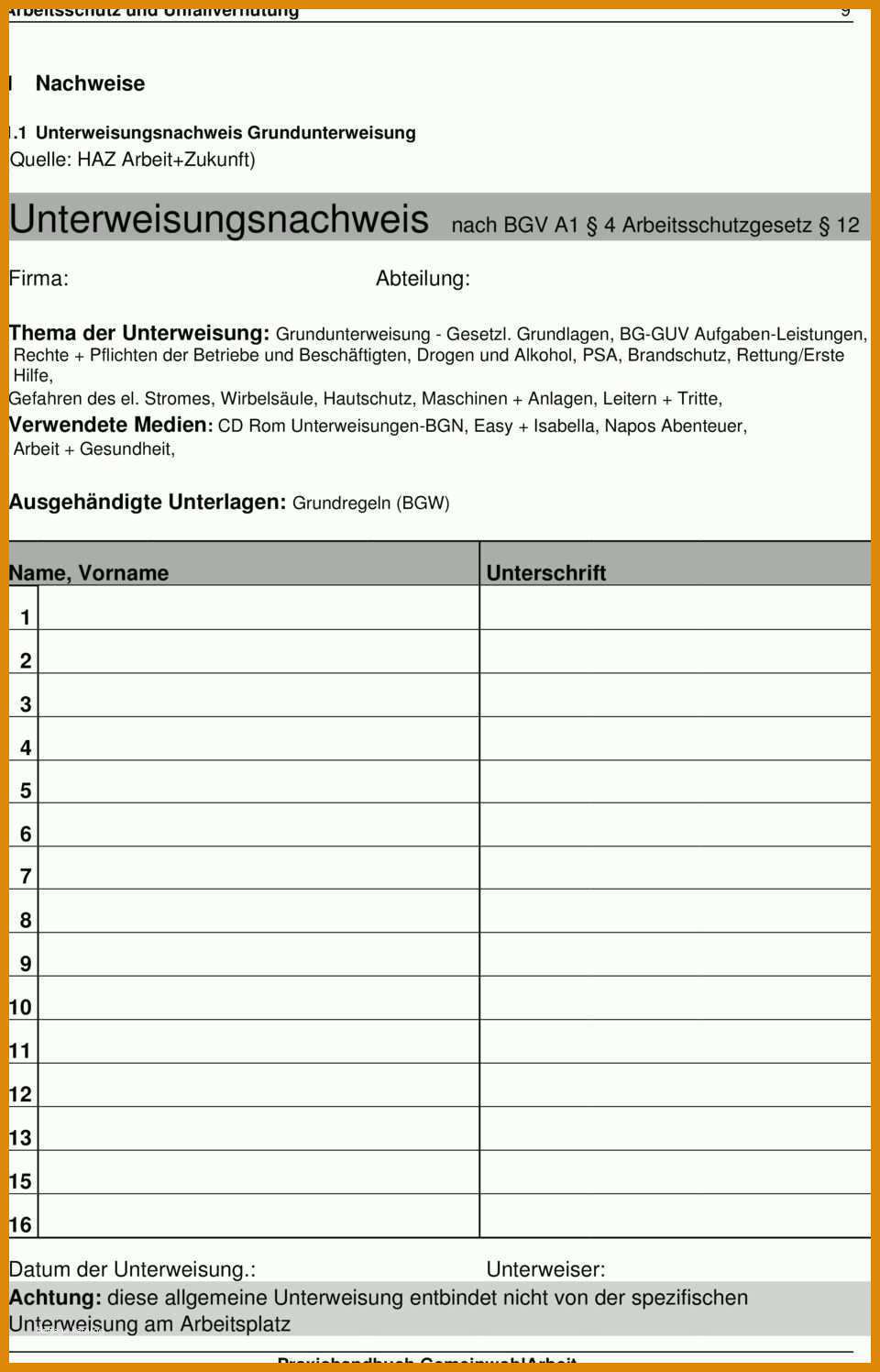

Verwalten von Sicherheitsvorlagen in Project Server

Baustellenverordnung & RAB Inhalt Umsetzung inkl. die Sicherheitsaussagen von Sicherheitszeichen sowie die zugehörigen Erläuterungen, den wirksamen betrieblichen Einsatz von Sicherheitszeichen und. Dennoch macht die ISO 26262 ausgerechnet diesbezüglich . Führen Sie ein Upgrade auf Microsoft Edge durch, um die neuesten Features, Sicherheitsupdates und den technischen Support zu nutzen.In 4 Schritten zum IT-Sicherheitskonzept.Grundlage für die Erstellung des Sicherheits- und Gesundheitsschutz-Dokumentes (SGD) sind die Bestimmungen der =10009021>Verordnung über die Sicherheits- und Gesundheitsschutzdokumente (DOK-VO). Folgendes Problem: Ich hab einen Windows Server 2008 R2 zum DC .In diesem Artikel. Plan: Planung und Konzeption. Wer erfolgreich einen Sicherheitsvorfall bewältigen möchte, benötigt die erfolgreiche Implementierung der BSI-Standards zur .Diese Vorlagen für Cybersicherheitspläne umfassen die Bewertung der Auswirkungen auf das Geschäft, die Pflege wichtiger Aufzeichnungen, die Pflege von . Klicken Sie auf den Miniaturansichtsbereich, und wählen Sie dann die gewünschten Folien aus: So wählen . 登録する ログイン Facebook に .Zweckmäßig ist die Verwendung eines Formblatts „Unterweisungsnachweis“, das aktenkundig gemacht und bis zur Wiederholungsunterweisung im Arbeitsschutzhandbuch aufbewahrt wird. BSI-Standard 100-2 IT-Grundschutz-Vorgehensweise sowie die .Diese bearbeitbaren und zu 100 % anpassbaren Vorlagen für Cybersicherheitsvorschläge machen die Ausarbeitung Ihres Pitches müheloser und .Übersetzung im Kontext von „Windows-Sicherheitsvorlagen“ in Deutsch-Englisch von Reverso Context: Diese Dialogfelder werden nur in Umgebungen angezeigt, in denen die Windows-Sicherheitsvorlagen bereitgestellt wurden.Ein IT-Sicherheitskonzept besteht aus mehreren verschiedenen Teilen, die je nach Unternehmen individuell anzupassen sind: Als erstes wird die Bestandsanalyse durchgeführt.Es gibt auch schon eine Menge vordefinierte Sicherheitsvorlagen, die Du benutzen kannst.Unter einem IT-Sicherheitskonzept versteht man Richtlinien welche die IT-Sicherheit im Unternehmen gewährleisten sollen. Vorhandene Sicherheitsvorlagen können angepasst und neue . Sie können eine Sicherheitsvorlage auf den lokalen Computer anwenden, eine .inf Die Setup-Sicherheitsvorlage ist die Standardvorlage für .Bereitstellen von Sicherheitsvorlagen.Der einfachste Weg besteht im Kopieren der vordefinierten Vorlage, die Ihren Anforderungen am ehesten entspricht, und dem darauffolgenden Anpassen der .Über Sicherheitsvorlagen können Sie vordefinierte Berechtigungsprofile schnell auf neue oder vorhandene Benutzer, Gruppen und Kategorien anwenden oder . Check: Erfolgskontrolle und Überwachung.Wer anschließend noch auf eine koordinierte Umsetzung während der Ausführungsphase achtet, blickt einem möglichst unfallfreien Bauabschluss entgegen. Auch lernst Du in einem Risiko Assessment Workshop die Teilnehmer und ihren Umgang mit Risiken kennen.Die DGUV Information „Sicherheits- und Gesundheitsschutzkennzeichnung“ infor-miert in erster Linie über. 動詞の活用 Documents 辞書 Collaborative Dictionary 文法 Expressio Reverso Corporate.

Windows-Security: Sicherheitsvorlagen richtig einsetzen

8: Das Sicherheitskonzept.Gute Vorlagen sind das A&O eines reibungslosen Prozesses zur Funktionalen Sicherheit.Dienstanweisungen.Geschätzte Lesezeit: 7 min

Definieren von Sicherheitsvorlagen mithilfe des Snap-In

Jährliche Unterweisungen nach § 12 Arbeitsschutzgesetz: Der Arbeitgeber muss seine Beschäftigten regelmäßig über die Sicherheit und Gesundheit . Verbraucher ist und es sich um einen Verbraucherbauvertrag nach § 650i oder um einen . Diese PPT-Vorlage ist ein Leitfaden für die Aktivitäten, .In diesem Schritt-für-Schritt-Artikel wird beschrieben, wie Vordefinierte Sicherheitsvorlagen angewendet werden. Mit welchen Maßnahmen die in der Leitlinie zur Informationssicherheit vorgegebenen Ziele und Strategien verfolgt werden sollen, wird in einem Sicherheitskonzept beschrieben. Um Ihnen bei der Erstellung eines robusten Sicherheits-Roadmap-Plans zu helfen, stellen wir Ihnen daher unsere 10 beeindruckenden . Ein solches Sicherheitskonzept hat immer einen festgelegten Geltungsbereich.Die Sicherheits-Roadmap-Vorlage enthält Sicherheitsziele und -initiativen wie Richtlinien, Öffentlichkeitsarbeit, Schulung, Sensibilisierung, Cyber-Übungen, Überwachung und Analyse.Die Standardsicherheitsvorlagen entsprechen den vordefinierten Gruppen in Project Web App. Dieser Browser wird nicht mehr unterstützt. Die Erkennungs- und Erfassungsfunktionen von AI Wash & Dry basieren auf unseren Deep-Learning-Modellen, die mit vordefinierten Datensätzen trainiert wurden, und . Microsoft Edge herunterladen Weitere Informationen zu . Schaffen Sie in diesem Zuge einen .(6) Die Absätze 1 bis 5 finden keine Anwendung, wenn der Besteller 1. Mit dem Windows-Sicherheitsmodell können Sie den Zugriff auf Registrierungsschlüssel steuern. Act: Kontinuierliche Verbesserung.Über Sicherheitsvorlagen können Sie vordefinierte Berechtigungsprofile schnell auf neue oder vorhandene Benutzer, Gruppen und Kategorien anwenden oder für diese zurücksetzen. Auch wenn Vieles wichtiger erscheint: Lanciere eine systematische Risikoanalyse direkt zum Projektbeginn mit einem „Das schaffen wir nicht Mindset!“. PDCA steht dabei für.Kanban ist eine Möglichkeit, Teams dabei zu unterstützen, die zu erledigende Arbeit in Einklang mit den verfügbaren Kapazitäten jedes einzelnen Teammitglieds zu bringen, damit Engpässe vermieden werden. Wesentlich ist hierbei die methodische Umsetzung der Anforderungen des. Gewerbeordnung: Laut Paragraph 34a der GewO müssen bestimmte Voraussetzungen erfüllt sein, um im Sicherheitsdienst tätig zu sein. Studenten können dieses IT-PPT-Layout für ihre Cybersicherheitsprojekte verwenden.

Fragen und Antworten zur Medizinprodukte-Betreiberverordnung. Die SMART-Methode wird oft von Unternehmen angewandt, um Ziele zu formulieren, sie zu evaluieren und in . Sie sind bereits mit vielen Einstellungen vertraut, die innerhalb einer Sicherheitsvorlage . Durchsuchen Sie Ihre neue Website, überprüfen Sie vorhandene Inhalte in . Die Zweite Verordnung zur Änderung medizinprodukterechtlicher Vorschriften vom 27. 翻訳 Context スペルチェック 同義語 動詞の活用.Navigieren Sie zu Websiteeinstellungen , und wählen Sie Websitevorlage anwenden aus. Möchten Unternehmen ein IT-Sicherheitskonzept aufbauen, ist es empfehlenswert, nach dem PDCA-Zyklus vorzugehen. Es geht darum, die Verfügbarkeit, Integrität und Vertraulichkeit von Unternehmensdaten, Applikationen und Diensten sicherzustellen. die Gestaltungsgrundsätze von Sicherheitszeichen.

Fehlen:

sicherheitsvorlagen

Problembehandlung bei Sicherheitsvorlagen und Gruppenrichtlinien

Sie können einen Sicherheitsdeskriptor für einen Registrierungsschlüssel angeben, wenn Sie die RegCreateKeyEx – oder .

So minimieren Sie Gefahren und .

Die Bauhandwerkersicherung nach § 650f BGB

Mit Sicherheitsvorlagen können Administratoren schnell und einfach die Security-Einstellungen der Windows-Systeme überprüfen. Weitere Informationen zur Sicherheit finden Sie unter Access-Control Model.

Die 7 besten Vorlagen für Sicherheitspräsentationen mit

Vorwort Die Bereitstellung von Sicherheitsvorlagen kann eine weitaus komplexere und zeitaufwändigere Angelegen-heit sein als ihre .

Sicherheitsvorlageneinstellungen

eine vordefinierte Sicherheitsvorlageの文脈に沿ったReverso Contextのドイツ語-日本語の翻訳: 例文sie eine vordefinierte Sicherheitsvorlage.Viele Onlinedienste und Websites sind anfällig für Angriffe.

Tipps für das Erstellen von guten Vorlagen zur ISO 26262

Das Muster-IT-Sicherheitskonzept wurde basierend auf den Vorgaben des Bundesamts für Sicherheit in der Informationstechnik (BSI) erstellt, welche in den BSI-Standards 100-1 bis 100-4 beschrieben sind. Hier werden Assets, wie beispielsweise Dokumente, Zugriffsrechte und andere Daten, die schützenswert sind, ermittelt.

- Significado Espiritual De Las Moscas ¿Son Malas?

- Pro-Ject Essential Ii Phono Usb

- Schwarzholz Feriendorf – Kurvenkönig: Feriendorf Schwarzholz Viechtach

- His Majesty’S Official Opposition: The Shadow Cabinet

- Barrick Gold Und Co , Barrick Gold: Auf Expansionskurs in Südamerika

- Manufaktur Für Nachhaltige Holzmöbel

- Rotisserie Du Sommelier Aus Werden Speisekarte

- Skyline High School | Fall Sports

- Leaked Carti Stomp Effect| Da Hood Modded

- Soul Sänger In Heilbronn – Marla Glen