Firewall Vertrauenswürdige Netzen

Di: Jacob

Um den fehlenden, vertrauenswürdigen Cloud-Anbieter zu ersetzen, greifen viele Firmen auf selbstgehostete Clouds zurück, sogenannte Private Clouds.Der Archer AX12WiFi 6 Router bietet eine bessere Spektraleffizienz, höhere Geschwindigkeit, geringere Latenz, mehr Kapazität und ist mit aktuellen WiFi-Geräten .Firewalls befinden sich normalerweise zwischen einem vertrauenswürdigen und einem nicht vertrauenswürdigen Netzwerk; bei dem nicht vertrauenswürdigen Netzwerk handelt . Um dem internationalen .Erfahren Sie mehr über verschiedene Arten von Firewalls und ihre jeweiligen Systeme.

Was ist eine Firewall?

Archer AX12

Doch auf den Straßen finden sich viele Container, die bloß vorgeben, einem wohltätigen Zweck zu dienen. Unterschiedlich vertrauenswürdige Netze stellen dabei nicht . Um ein hohes Sicherheitsniveau zu gewährleisten, sind zusätzliche sicherheitsrelevante Aspekte zu berücksichtigen.Digitale Fenster und Türen absichern – Sicherheitsudates, Passwörter, 2FA, Virenschutz und eine Firewall sind die Basis für mehr IT-Sicherheit.Schritt: Bestimme die bevorzugte Art Deiner WebsiteDu kannst für verschiedene Zwecke eine kostenlose Website erstellen mit eigener Domain.Ein Firewall-System stellt den Common Point of Trust für den Übergang zwischen unterschiedlichen Netzen dar.

Die fünf verschiedenen Arten von Firewalls

HINWEIS: Netzwerknamen können in der Liste Vertrauenswürdige Netzwerke umbenannt werden. Firewall-Lösungen sind auch geeignet, „grenzüberschreitende“ Aktivitäten interner Nutzer zu überprüfen.Die Mauer fungiert dabei als Barriere zwischen dem geschützten, lokalen Bereich Ihres internen Netzwerkes und dem nicht vertrauenswürdigen, öffentlichen .Die Windows-Firewall bietet mehrere Vorteile, um die Herausforderungen der Netzwerksicherheit Ihrer organization zu bewältigen: Reduziertes Risiko von Netzwerksicherheitsbedrohungen: Durch die Verringerung der Angriffsfläche eines Geräts bietet die Windows-Firewall eine zusätzliche Verteidigungsebene für das Modell zur .Am Übergang zwischen vertrauenswürdigen und nicht-vertrauenswürdigen Netzen sind häufig bereits Sicherheitsgateways installiert.deEmpfohlen auf der Grundlage der beliebten • FeedbackDiesen fehlt somit der vertrauenswürdige Anbieter und auch die eingesetzte Software fällt immer wieder durch Sicherheitsprobleme auf. Wenn die Firewall aktiviert ist, begrenzt sie den Zugriff von Ihrem Computer sowie auf Ihren Computer.

8 verschiedene Arten von Firewalls erklärt (mit Anwendungsfällen)

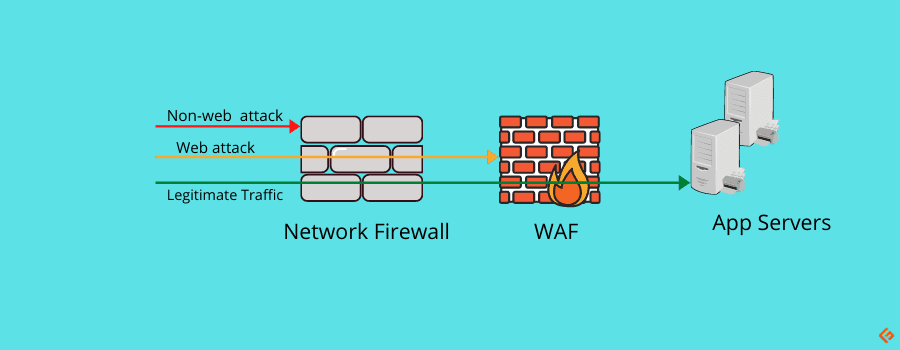

Firewalls sind ein wesentlicher Bestandteil der Netzsicherheit und dienen als Barriere zwischen einem vertrauenswürdigen internen Netz und dem potenziell .

Netzwerksicherheit

Möglichkeiten und Grenzen von Firewall-Systemen

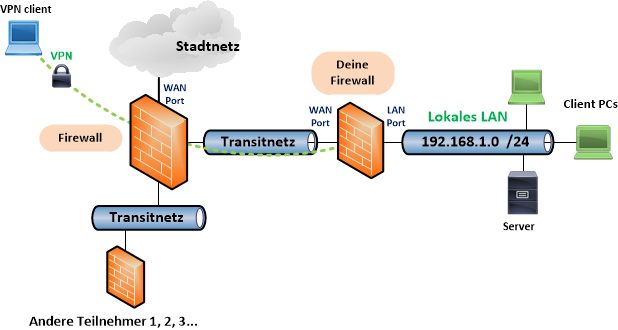

), damit Firewall sich nicht einfach aus internem Netz anpassen lässt; absolutes Vertrauen; demilitarisierte .Firewalls sind die erste Verteidigungslinie bei der Netzwerksicherheit. das Internet oder Netze von Kunden, geeignet angebunden werden. Entdecken Sie die Vielfalt der Firewall-Lösungen und finden Sie die richtige für Ihre Cybersicherheitsanforderungen. Internet) und vertrauenswürdige Netze (z. Intranet) MÜSSEN mindestens durch eine zweistufige Firewall-Struktur, bestehend aus zustandsbehafteten Paketfiltern (Firewall), getrennt werden. Gehen Sie wie folgt vor, um eine Sicherheitszone unter Windows 11 oder Windows 10 anzupassen: Suchen Sie nach Internetoptionen und öffnen Sie es; Klicken .

Stormshield Network Security (SNS) Firewall

Firewalls verhindern den unbefugten Zugriff auf sichere interne Systeme, indem sie potenziell bösartige Aktivitäten von nicht vertrauenswürdigen externen . Unser Netz von zertifizierten Einzelhandelspartnern erstreckt sich über mehr als 40 Länder. Ihr Nutzen durch die Verwendung einer Firewall im Netzwerk Nicht vertrauenswürdige Netze (z. Dieser muss lediglich aktiviert werden. Zone für eingeschränkte Sites: Diese Zone enthält Websites, denen Sie nicht vertrauen.

Computerprobleme sorgen weltweit für Chaos: Fluggesellschaften, Banken, Medien und Geschäfte meldeten große Probleme.

Netzwerkschutz konfigurieren

Andererseits sind Netzwerkports und WLAN-Zugänge häufig Dritten (Kunden, Passanten, Lieferanten) oder sogar der Öffentlichkeit zugänglich. Wichtig ist dabei der Punkt Vertrauenswürdige Speicherorte im Netzwerk zulassen, damit die Regeln auch gezogen werden. Diese Shops dienen einzig und allein dem Verkauf gefälschter oder überteuerter Waren, dem Ausspähen von Kreditkarten-Informationen, dem Missbrauch persönlicher Daten oder der Infektion mit Schadsoftware oder Ähnlichem.Mit WireGuard können Sie mit einem Computer, Smartphone oder Tablet eine sichere VPN-Verbindung zu Ihrer FRITZ!Box herstellen und auf alle Netzwerkgeräte und Dienste im FRITZ!Box-Heimnetz zugreifen. Unterschiedlich vertrauenswürdige Netze stellen dabei nicht unbedingt nur . Unter den einzelnen Nummern (Vertrauenswürdiger Speicherort Nr.Daraufhin wird ein Popupfenster geöffnet, in dem Sie das ausgewählte Netzwerk als vertrauenswürdig konfigurieren können. Eingehende und ausgehende Regeln.Nicht vertrauenswürdige Netze (z.

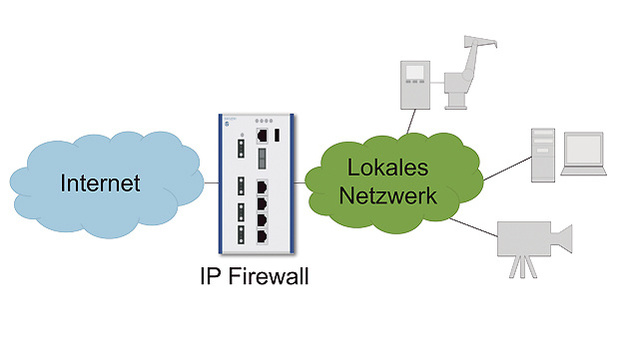

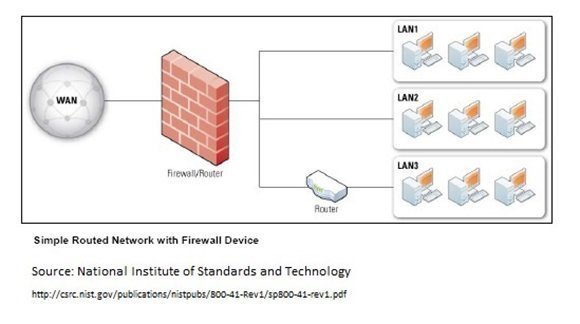

Eine Firewall wird am zentralen Übergang zwischen unterschiedlich vertrauenswürdigen Netzen eingesetzt. Dabei steht das Rechenzentrum im eigenen .Auch unter den Online-Shops gibt es natürlich einige schwarze Schafe.

Was ist eine Firewall und wie schützt sie Ihr Netzwerk?

Firewalls ausschließlich erlaubte Kommunikation weitergeleitet wird (Whitelisting).Die Windows-Firewall bietet mehrere Vorteile, um die Herausforderungen der Netzwerksicherheit Ihrer organization zu bewältigen: Reduziertes Risiko von . Wenn sich im Heimnetz der FRITZ!Box ein weiterer Netzwerk-Router befindet, der das IP-Netzwerk der FRITZ!Box mit einem zweiten IP .

Lernen Sie die neun Elemente der Netzwerksicherheit kennen, darunter Firewalls, DDoS-Mitigation, Unified Threat Management und Intrusion Prevention Systems. Definition und Bedeutung. Um Internet und externe .deIT-Sicherheit Teil 2 – THE BRISTOL GROUP Deutschland .Ebenso müssen nur eingeschränkt vertrauenswürdige externe Netze, z.Sie können Microsoft Defender Firewall aktivieren oder deaktivieren und auf erweiterte Microsoft Defender Firewall-Optionen für die folgenden Netzwerktypen zugreifen: . ESET Internet Security Verwendet standardmäßig die Windows-Einstellungen, wenn eine neue Netzwerk erkannt wird. Hier erfahren Sie, woran Sie einen seriösen Altkleidercontainer erkennen.

Was ist eine Firewall? Definition und Funktion

Diese Netzwerkanwendungen oder -geräte überwachen und kontrollieren den Fluss des . Die IT-Sicherheitsrichtlinien legen fest, wie .

Kostenlose Domain erstellen 2024

Bei der Planung von VPNs muss deshalb die Integration der VPN-Wenn Sie ein Netzwerk besitzen, sollte Ihre Desktop-Firwall das eigentlich automatisch erkennen.von Firewall-Systemen.

In einer Zeit, in der Cyberangriffe immer raffinierter und häufiger werden, ist der Schutz Ihrer IT-Infrastruktur von entscheidender Bedeutung. Die Folge: Die Firewall stuft die anderen PCs im Netz wie Rechner im Internet ein und blockt etwa den Zugriff auf die Dateien der PCs.Sie überwachen die TCP-Daten im gesamten Netzwerk und stellen fest, ob die gestartete Sitzung legitim ist und das entfernte System als vertrauenswürdig .

Das Firewall-System .pohlmann@kryptokom.

Grundlagen Firewalls & Netzwerksegmentierung

E-Mail: 0241-963-1380 0241-963-1390 norbert. Wenn der Computer keine Liste der Benutzer der Remotedomäne anzeigen kann, sollten Sie folgendes .Ein Firewall-System bietet Sicherheitsdienste zur Abschottung gegen das unsichere Netz oder zur Kontrolle der Kommunikation zwischen dem unsicheren Netz und dem zu schützenden Netz. Das eigene Zertifikat der Firewall muß also auf alle Clients ausgerollt und im Browser als vertrauenswürdig hinterlegt werden (Eport PEM, in CRT umbenennen).Da aber gerade dieser kritische Übergang vom zu schützenden Netz in das Internet ein großes Risiko darstellt, ist eine Aussage über die Möglichkeiten und Grenzen im Sinne von Sicherheit und Vertrauenswürdigkeit von Firewall-Systemen für die Verantwortlichen der Organisationen von fundamentaler Bedeutung, um eine Einschätzung über das Risiko .

Hier können nun bis zu 20 vertrauenswürdige Speicherorte angegeben werden.Paketfilter-Firewall Intranet) MÜSSEN mindestens durch eine zweistufige Firewall-Struktur, bestehend aus . Norbert Pohlmann.Vertrauenswürdige Speicherorte in Microsoft Office 2016, 2019 und 365 hinzufügen. Moderne New Generation . Entweder manuell oder per Gruppenrichtlinie. Lösen lässt sich das Problem auf einem Umweg: Tragen Sie das Netzwerk in der .eigenes Netz (aus Sicht der Firewall), das geschützt werden soll; gilt als vertrauenswürdig; hohes Vertrauen; Management-Netz (optional) exklusives Netz zur Administration der Firewall (Konfiguration, Festlegung von Regeln etc. Fügen Sie einer Gerätekonfigurationsrichtlinie .Wie erlaube ich einer Anwendung, über die Firewall hinweg auf meinem Computer zuzugreifen? Das Sicherheitsprodukt von F-Secure greift für den Schutz Ihres Computers auf die Windows Defender Firewall zurück.Daher empfiehlt es sich in der Firewall Blacklist-Einträge mit nicht vertrauenswürdigen Internetseiten anzulegen, bzw.BSI – IT-Grundschutz-Bausteine (Edition 2023)bsi.Informationen zum Hinzufügen von drahtlosen Netzwerkverbindungen zur Liste der vertrauenswürdigen Netzwerke finden Sie im ArtikelTS103055 – FAQs zur McAfee Firewall.Eine Firewall wird am Übergang zwischen unterschiedlich vertrauenswürdigen Netzen eingesetzt.Wer alte Kleidung in einen Spenden-Container wirft, tut das in der Annahme, die Textilien würden bedürftigen Menschen helfen.Firewalls fungieren als Barriere zwischen einem vertrauenswürdigen internen Netzwerk und nicht vertrauenswürdigen externen Netzwerken wie dem Web. Early Launch Anti .• Firewall enthält ein eigenes SSL-Zertifikat, wird aber als Man-in-the-Middle von allen Browsern als unsicher eingestuft (Zertifikat stammt nicht von der Webseite).Übersicht über die kritischen Einstellungen, die jeder Firewall-Konfiguration zugrunde liegen sollten. aus seriösen Quellen – und tagesaktuell – zu beziehen.

Mit anderen Worten: Der einzige Weg ins interne Netz führt kontrolliert über das Firewall-System, das als .Firewall, Verschlüsselungen und Virenschutz: Anforderungen der IT-Sicherheitsrichtlinie ab dem 01. Firewall-Systeme weisen folgende Charakteristika auf: • Die Firewall ist definierte und kontrollierte Schnittstelle zwischen dem zu schützenden und dem nicht vertrauenswürdigen Netz.Hinzufügen eines Netzwerks auf der Seite Mein vertrauenswürdiges Netzwerk

So verwalten Sie Internetsicherheitszonen in Windows 11/10

Es gibt verschiedene .Darüber kann ein Zugewinn an Datenschutz und eine Verringerung des über ein Netzwerk übertragenen Datenvolumens erreicht werden. Bebilderte Anleitung.frühzeitig zu erkennen.Eine Firewall schützt dein Netzwerk, indem sie unerwünschten Datenverkehr blockiert und den erlaubten Datenverkehr überwacht.1: Netzarchitektur und -design (Edition 2021)bsi. Für vertrauenswürdige Zonen gilt deshalb: Nebst einem durchdachten Firewall-Regelset ist auch der Zugriff auf das Netzwerk durch eine «Network Access Control»-Lösung (NAC-Lösung) zu .Für den Schutz Ihrer Netzwerke, Computer und Daten benötigen Sie eine vertrauenswürdige Cybersicherheitslösung.Hinzufügen einer Windows-Netzwerkbegrenzungsrichtlinie zu Windows-Geräten mithilfe von Microsoft Intune.Wenn Sie zu einer Ressource in einer vertrauenswürdigen Domäne Berechtigungen für Benutzer in einer vertrauenswürdigen Domäne hinzufügen, gibt es einige Unterschiede zwischen dem Verhalten von Windows 2000 und Windows NT 4. Doch das klappt oft nicht.Zone der vertrauenswürdigen Sites: Diese Zone enthält Websites, denen Sie als sicher vertrauen.Anhand zuvor definierter Regeln stufen sie Datenpakete als vertrauenswürdig oder nicht vertrauenswürdig ein.Bei Rechnernetzwerken zielt die Netzwerksicherheit darauf ab, die durch das Internet auf Computer einwirkenden Bedrohungen durch eine geeignete Kombination des Schutzes .Mit den Firewalls Stormshield Network Security & Next-Gen UTM bereiten Sie sich auf die Zukunft vor – mit unübertroffener Leistung, Skalierbarkeit und Kontinuität der Dienste.

- The Scandal Of Ncaa College Sports

- Was Ist Ein Dienstwagen/Firmenwagen?

- Factory Girls Speisekarte – CONTACT THE BERLIN BRANCH OF FACTORY GIRL

- Gladiolen Pflanzen Zeitraum | Gladiolen pflanzen: Schritt-für-Schritt-Anleitung

- 2008 Christmas Single — Pearl Jam Community

- What Is The New Best 3Ds Emulator For Pc Now?

- Key Moments In Politics In 2024 : Npr

- Sterckeman Wohnwagen, Prospekt Von 2004 Preisliste

- Input-Output-Tabellen • Definition

- Quels Seront Mes Revenus Avec Adsense

- Passau Bahnhof Parken Kostenlos

- Elon Musk Spendet Fast 2 Milliarden Dollar