Mit Abax Die Sicherheit Ihrer Operational Technology Schützen

Di: Jacob

Klicken Sie auf die Windows-Schaltfläche → Ein/Aus.Das Industrial Internet of Things (IIoT) ist eine Ausweitung der Idee des Internet der Dinge (IoT) auf den industriellen, speziell auf den produzierenden Bereich.Rund 144 Millionen neue Schadprogramm-Varianten sind nach Angaben des BSI im Jahr 2021 entstanden. Was ist Datenschutz? Mit Datenschutz ist der Schutz personenbezogener Daten vor unerlaubter Erhebung, Verarbeitung und Weitergabe sowie das Recht auf informelle Selbstbestimmung von Menschen gemeint.

IoT und Security

gespeichert werden.; Wählen Sie [Advanced options] ⑦. Zero-Trust-Netzwerkmodell umsetzen.Ganzheitliches Sicherheitsmanagement für Ihre Daten in der Cloud.OT-Security unterscheidet sich grundlegend von IT-Security.Unter Operational Technology versteht man Hard- und Software, mit denen physische Gerätschaften in ihrer Leistung überwacht werden können.Leipzig/Wien – Das führende deutsche Technologieunternehmen für OT- und IoT-Cybersicherheit Rhebo wird Partner des Full-Service IT-Dienstleisters ABAX . Erfahren Sie, welchen Angreifern, Risiken und Bedrohungen Industrieanlagen gegenüberstehen und wie . Der Schutz personenbezogener Daten wird in Deutschland durch die europaweit gültige Datenschutz-Grundverordnung (DSGVO) und . Operative Technologien bestehen aus Software und Hardware zur Steuerung, Absicherung und Kontrolle von industriellen Steuerungssystemen (ICS), Geräten und Prozessen in Ihrer . Fehlerquellen werden auf diese Weise zielsicher erkannt und können adäquat behoben werden.IoT Security Security Herausforderungen rund um Industrie 4.Der Dateisystem-Schutz prüft alle Programme und Dateien auf Ihrer Festplatte, sobald diese geöffnet, ausgeführt, geändert bzw.Von Kryptografie über Drohnen bis hin zu Digitalen Zwillingen – neue Prozesse und Technologien erfordern eine Anpassung der Sicherheitsstrategie.

25+ Jahre Erfahrung umfangreiche Lösungsansätze Jetzt anfragen!

Sicher im Internet

Halten Sie die Umschalttaste gedrückt und klicken Sie auf Neu starten. Besonders Fälle von Erpressung, herbeigeführten Systemausfällen oder Betriebsstörungen sind . Bitte wählen Sie [Troubleshoot] ⑥.Operational Technology (kurz: OT) steuert Roboter in der Produktionshalle, Geräte im Krankenhaus und die Energieversorgung Ihrer Stadt – und sie rückt immer stärker ins .Nach dem Neustart des Systems gelangen Sie in das Windows Recovery Environment (WinRE). Das Rhebo OT-Monitoring mit integrierter Anomalieerkennung schafft OT-Sicherheit für Verteilnetzbetreiber, EVU und Energieproduzenten. Aber wie steht es um die Sicherheit von . Laut einer Umfrage aus dem Jahr 2021 verfügt ein durchschnittlicher Haushalt in den USA über 25 internetfähige Geräte – im Jahr 2019 waren es noch 11.Lange galten proprietäre Systeme an sicher vor Cyberattacken.Seit Anfang 2020 ist weltweit und in großem Stil eine Verlagerung hin zum Homeoffice zu beobachten.Ein Großteil unseres täglichen Lebens dreht sich um das Internet, von der Arbeit über die Ausbildung bis hin zu Gesprächen mit Freunden.de erklärt, wie Sie persönliche Daten auf Ihrem Smartphone schützen können – egal, ob es mit dem Betriebssystem iOS oder mit Android läuft. Wenn Malware erkannt . Chief Information Security Officers (CISOs) und Betriebsleiter kritischer Infrastrukturen benötigen Lösungen, die den Anforderungen von .Immer öfter haben Hacker es auf die sogenannte Operational Technology (OT) abgesehen haben. Um die NIS-2-Richtlinie und ähnliche Vorschriften in vollem Umfang zu erfüllen, ist es entscheidend, dass eine umfassende Cybersicherheitsstrategie auch ein ganzheitliches IT- und OT-Überwachungskonzept umfasst. Mit zunehmender Vernetzung wachsen die OT- und IT-Umgebungen stärker zusammen und die . Es stehen somit .

OT-Security: KRITIS im Fokus von Hackern

Bitkom gibt außerdem an, dass in der deutschen Wirtschaft durch Cybercrime-Angriffe mehr als 220 Milliarden Euro Schaden pro Jahr entstehen.Sicherheit am Arbeitsplatz: Ein Leitfaden zum Schutz Ihres Unternehmens und Ihrer Mitarbeiter | Vizito ist das einfachste Besuchermanagement Software.Warten Sie nicht, bis es zu spät ist. Es wird über Trojaner, Phishing-Mails und Datenlecks aufgeklärt.Welche Risiken birgt das Internet für unsere Privatsphäre? Wir analysieren die Bedrohungen und zeigen Ihnen, wie Sie Ihre Daten schützen können. Kudelski Security fasst die fünf wichtigsten Trends für die Sicherheit von Operational Technology zusammen.Was ist der Unterschied zwischen IT- und OT-Sicherheit? Während IT-Systeme im Hinblick auf verschiedene Verwendungszwecke für Menschen, Geräte und Workloads konzipiert wurden, dienen OT-Systeme der Automatisierung spezifischer industrieller Anwendungen und weisen daher einige wesentliche Unterschiede in Bezug auf die Sicherheit auf.

Was ist Operational Technology?

Als Alex, ein junger und ehrgeiziger Software-Ingenieur, durch die neuesten Nachrichten in der Blockchain-Welt scrollte, stolperte er über eine erschreckende Schlagzeile, die ihm einen Schauer über den Rücken jagte: „Millionen von Kryptowährungen verschwinden bei gewagtem Cyber-Raub!“

OT-Netzwerk-Monitoring mit PRTG

» Patrick Latus, OT-Experte, Mod IT Services.Von Stefan Rabben* Geht es um das Thema Cyber Security, stehen meistens die klassischen IT-Infrastrukturen im Fokus.Für erweiterte Funktionen wie GPT-Systemfestplatten klonen, die verlorene Partitionen wiederherstellen, dynamische Festplatten in Basisfestplatten umwandeln usw. Das Rhebo OT-Monitoring mit integrierter .Schützen Sie Ihre Netzleittechnik und Fernwirktechnik vor Cyberangriffen und technischen Fehlerzuständen.0 und IoT Kontakt aufnehmen Sicherheit ist bei IoT kein Luxus sondern ein Muss Vernetzte Geräte können .

Lassen Sie uns zu Beginn als gemeinsame Grundlage den OT-Begriff kurz definieren: Operational Technology (kurz: OT, deutsch: Betriebstechnologie) beschreibt Hard- und . OT und IT ergänzen sich in der Regel zwar, sind aber nicht das Gleiche.Es war spät am Abend.Schützen Sie die automatisierten Prozesse Ihrer Öl- und Gasanlagen vor Cyberangriffen und technischen Fehlerzuständen. Das Thema der IT-Security wurde in den letzten Jahren und Monaten immer wieder aufgegriffen.IoT und Security – immer noch aktuell Teil 2

Vier Sicherheitsstrategien für OT-Umgebungen

Je mehr Online-Konten und -Geräte Sie haben, desto mehr .Die Zahl der Cyberattacken steigt rasant; mit der wachsenden Vernetzung rückt auch die Operational Technology (OT) zunehmend in den Fokus der Angreifer.

WLAN-Sicherheit: 7 Tipps, um euer Heimnetzwerk vor Hackern zu schützen

Klicken Sie auf die Option . Das Rhebo OT-Monitoring mit integrierter Anomalieerkennung schafft .

Mit ABAX die Sicherheit Ihrer Operational Technology schützen

OT im Überblick Was ist operative Technologie (OT)? Operative Technologie (OT) hält den Betrieb von kritischen Infrastrukturen und Industrieumgebungen aufrecht. Unternehmen passen ihre IT-Sicherheitsstrategien an die steigende Cybergefahren an – und vernachlässigen dabei die Schwachstellen der . Paessler PRTG ist Ihr zentrales IT/OT-Monitoring-Tool, das Sie problemlos mit .

5 Schritte sichern Operational Technology ab

Führen Sie die folgenden Schritte aus, um Windows Sicherheitsprobleme durch das Aktivieren von UAC, DEP-Schutz, Windows-Firewall und andere Windows . Kein Wunder: Durch die zunehmende Digitalisierung von Industrie- .

Was sind operative Technologien (OT)?

OT-Security

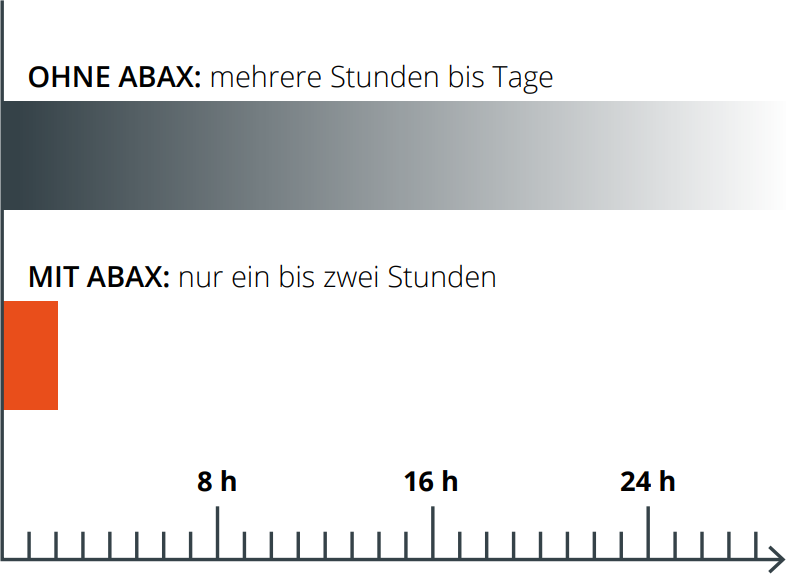

Damit einhergehend schwinden die Grenzen zwischen der Nutzung von Geräten zu privaten und persönlichen Zwecken, was wiederum Fragen im Hinblick auf Online-Privatsphäre und Sicherheitsprobleme aufwirft.Hinter der Abkürzung OT steckt die Operational Technology (Betriebstechnologie).OT-Security, auch als Operational Technology Security bekannt, befasst sich mit dem Schutz von industriellen Steuerungssystemen, Prozessleitsystemen und anderen .Schnelle Reaktion mit kurzen Lösungszeiten Absehbare Unterbrechungen kennen und verhindern Ständige Kompatibilitätschecks Ihrer IT und OT.

IoT Security

WLAN-Sicherheit: 7 Tipps, um euer Heimnetzwerk vor Hackern zu schützen Obwohl unsere heimischen Router mit Passwörtern geschützt sind, können sich Unbefugte darauf Zugriff verschaffen.

Privatsphäre im Internet: So schützen Sie sich und Ihre Daten

5 Lösungen

- Rekordjahr Für St. Peter-Ording

- Marketing, Sales, And Customer Service/Support Training

- Nespresso Réaffirme Sa Singularité Sur Le Marché Du Café

- Anfängerkurse Am Biggesee | Anfängerkurse am Biggesee

- Wolf-Garten Rasenmäher Test | Wolf-Garten Lycos 40/400 M: 1,7 gut

- Illegale Casinos Geld Zurück | ONLINE CASINO ┃ Geld zurück aus Online-Glücksspiel

- ¿Cuánto Cuesta Un Riñón? , ¿Cuánto cuesta un riñón?

- Überwachung Der Systemressourcen Mit Sar Unter Ubuntu 20.04

- Hund Korrigieren Mit Körpersprache I Hund Nano Bellt Fernseher An

- Home Base Station – Basisstation (Base Station)

- Yamaha Fazer Läuft Im Standgas Unruhig

- ¿Cómo Llegar A Las Líneas De Nazca?