Schutzbedarf Von Anwendungen It

Di: Jacob

Dazu kann man die Schadenskategorien und Schadensszenarien des BSI heranziehen.Einleitung

BSI Schutzbedarfsanalyse: Informationssicherheit erklärt

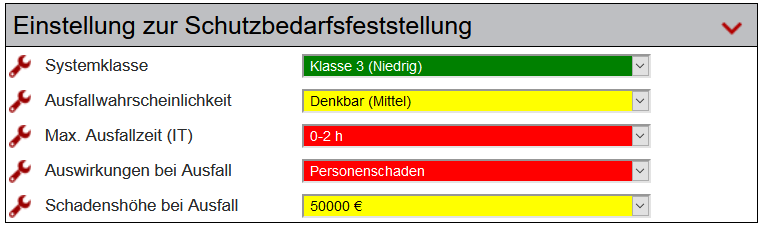

Weitere Umsetzungshinweise werden sukzessive veröffentlicht, diese sind ab dem IT-Grundschutz-Kompendium 2020 losgelöst von der jeweils aktuellen Edition zu verwenden. • Der Umfang und die Inhalte der Dokumentation (zum Beispiel Sicherheitskonzept) werden vom . Standorte sowie Kommunikationsverbindungen abgeleitet. Die Höhe des Schadens ist . Die konkrete Festlegung erfolgt im Rahmen einer Risikoanalyse. Aus den KRITIS-Schutzzielen wird an-Der Verteilungseffekt bezieht sich auf den Schutzbedarf von IT-Anwendungen und -Systemen. Die Gefahr des manipulierenden Zu-griffs von außen oder der „ Angriff“ von innen, durch unsachgemäße Handlungen oder sogar vorsätz- Da dessen Höhe in der Regel vorab nicht genau bestimmt werden kann, sollten Sie eine für Ihren Anwendungszweck passende Anzahl von Kategorien definieren, anhand derer Sie den Schutzbedarf . Im Rahmen der Schutzbedarfsfestellung wird der Schutzbedarf für die Schutzbedarfsziele Integrität, Vertraulichkeit und Authentizität für Daten, Dokumente und IT-Anwendungen ermittelt. Für jede Zelle ist eine der drei Schutzbedarfskategorien . von der Datenkategorie ab. Falls es dennoch notwendig ist, Aktive Inhalte auszuführen, MUSS darauf geachtet werden, dass Aktive Inhalte nur ausgeführt werden, wenn sie aus vertrauenswürdigen Quellen stammen. einer störungs-freien Erbringung der kritischen Dienstleistung (kDL) beschreiben.hinausgehen und BEI ERHÖHTEM SCHUTZBEDARF in Betracht gezogen werden SOLLTEN. Anschließend haben Sie den Schutzbedarf der Anwendungen, IT-Systeme, Räume und Kommunikationsverbindungen bestimmt und Bleiben Sie geschützt – Mit Docusnap Der Schutzbedarf hängt u.Bei der Schutzbedarfsfeststellung für Räume berücksichtigen Sie alle Räume und Liegenschaften, die Sie zuvor in der Strukturanalyse identifiziert haben und die für die . auf redundant ausgelegte Server zu. Schutzbedarf der Geschäftsprozesse und Anwendungen ab, die auf dem IT . Er stellt die Erarbeitung, Kommunikation, Durchführung und .Ausgehend von den Anforderungen an die qualitative und quantitative Versorgung mit der kritischen Dienstleistung müssen die KRITIS-Schutzziele festgelegt werden, die den Schutzbedarf bzgl. Wenn eine Anwendung auf die .Die Nutzung internetbasierte Anwendungen und Informationssysteme mit Anbindung an die kri tische Infrastruktur Leitstelle bietet viele Chance aber auch Risiken.Bei der Schutzbedarfsfeststellung wird das Ziel vorgegeben, den Schutzbedarf der Informationstechnik (Anwendungen, IT-Systeme, Kommunikationsverbindungen und .

Schritt 2: Schutzbedarfsanalyse

IT-Grundschutz-Profil für Leitstellen

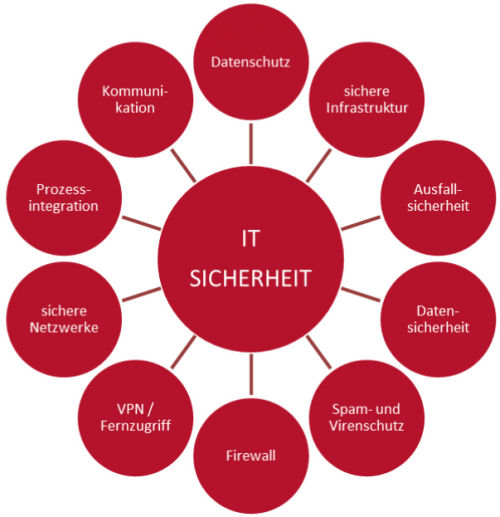

Die RECPLAST GmbH hat ein .wenn das IT-System spätestens innerhalb von 18 Monaten ausgesondert wird; wenn das IT-System nicht eingesetzt wird ; wenn die Anwendungen, die es unterstützt, nur einen normalen Schutzbedarf haben ; wenn der Schutzbedarf bereits im Rahmen einer vor einem Jahr durchgeführten Revision festgestellt wurde; Frage 3: Welche Kriterien .Zur IT-Sicherheit gehören aber auch physische Sicherheitsmaßnahmen – z. In der Regel bietet sich an, Clients in Gruppen zusammenzufassen. Die ISO-Norm gibt vor, dass Datenträger und Geräte entsprechend der Inventur und Klassifizierung etikettiert werden sollen.

Sicherheit in der individuellen Datenverarbeitung

Schlösser, Ausweise, Überwachungskameras –, die zum Schutz von Gebäuden und Geräten . Eine genaue Analyse und Identifikation von .Mit der Tabelle 1 kann der festgestellte Schutzbedarf für typische Anwendungen von Mobile Devices erfasst werden.

Anforderungen an die IDV je nach Schutzbedarfsklasse

Sicherheit in der individuellen Datenverarbeitung (IDV) – Mit unserer Unterstützung erfüllen Sie die BAFIN-Anforderungen und minimieren Risiken. die Gruppe von Anwendungen mit den schwerwiegendsten Auswirkungen den Schutzbedarf des IT-Systems.Der Maßstab einer Schutzbedarfsfeststellung sind Schutzbedarfskategorien (auch: Schutzklassen), in der Regel für die Schutzhöhen „normal“, „hoch“ und „sehr hoch“.Bei der Schutzbedarfsfeststellung wird das Ziel vorgegeben, den Schutzbedarf der Informationstechnik (Anwendungen, IT-Systeme, Kommunikationsverbindungen und Räume) zu ermitteln, damit angemessene IT-Sicherheitsmaßnahmen im Hinblick auf die Grundwerte Vertraulichkeit, Integrität und Verfügbarkeit umgesetzt werden.1 Office-Produkte werden.Wann hat ein Objekt einen normalen, wann einen hohen und wann einen sehr hohen Schutzbedarf? Eine allgemeingültige Antwort auf diese Frage ist nicht bei allen .Die technisch-organisatorischen Maßnahmen im Datenschutz müssen sich an der Eintrittswahrscheinlichkeit und Schwere des Risikos für die Rechte und Freiheiten natürlicher Personen und damit am Schutzbedarf der Daten orientieren. Dabei bestimmen die Anwendung bzw.Bereits bei der Entwicklung von Anwendungen sind nach Maßgabe des Schutzbedarfs angemessene Vorkehrungen zu treffen, die die Vertraulichkeit, Integrität, Verfügbarkeit und Authentizität der in diesem Programm zu verarbeitenden Daten nachvollziehbar sicherstellen.

Durchführung einer Schutzbedarfsfeststellung

Mit der richtigen Anwendung wird ein Unternehmen in die Lage versetzt, seine Daten und IT-Systeme effektiv zu schützen und gleichzeitig Compliance .io ermittelt den Schutzbedarf für jedes Strukturelement in Abhängigkeit der existierenden Schutzbedarfsfeststellung auf Basis von Vererbungsmethoden (Maximum, . So ist der Ausfall einer Anwendung vielleicht zu verkraften, wenn das IT-System aber mehrere kritische Anwendungen enthält, kann der komplette Ausfall schwere Konsequenzen . Jeder Klasse sind dabei die . Neben der Inventarisierung von Informationen und Gütern ist eine Klassifizierung notwendig, um den Schutzbedarf zu charakterisieren.Risiko-Management ist die Grundlage für die Behandlung von Cyber Risiken in KRITIS-Anlagen und ihren Assets. Dokumenteneigenschaften.

Um die Schäden einzuschätzen, die aus Verletzungen der Integrität, Vertraulichkeit oder Verfügbarkeit bei . Die Zugriffsberech – tigungen für diese Ordner werden restriktiv gehandhabt und regulär mittels der ZDV-IAM-Prozesse ver-geben.Ziel der Schutzbedarfsfeststellung ist es, diese Fragen zu klären und damit die Festlegung der Sicherheitsanforderungen und die Auswahl .Bei der Strukturanalyse haben Sie die vorhandenen Informationen, IT-Systeme, Räume und Kommunikationsverbindungen sowie die von diesen unterstützten Anwendungen erfasst.aufbauend wird daraus der Schutzbedarf der einzelnen IT-Systeme, Räume, Gebäude und. Die Maßnahmen müssen auf dem Stand der Technik sein und das drohende Risiko bei einer Datenverarbeitung und dessen Eintrittswahrscheinlichkeit berücksichtigen.Nutzen Sie eine zentrale Lösung, auf die bei Bedarf von allen beteiligten Verantwortlichen zugegriffen werden kann, anstelle von versendeten Fragebögen.

A14 Durchführung von Penetrationstests [Tester] (H) Für Anwendungen beziehungsweise IT-Systeme mit erhöhtem Schutzbedarf SOLLTEN Penetrationstests als Testmethode .In vielen Fällen lässt sich der höchste Schutzbedarf aller Anwendungen, die das IT -System benötigen, übernehmen ( Maximumprinzip ).• Die Ablage von IDV-Anwendungen erfolgt ausschließlich in Ordnern auf dafür vorgesehenen zentralen Laufwerken. Daher werden in diesem Dokument Klassen von Informationen definiert, die im Arbeitsalltag an der Universität Paderborn (UPB) häufig vorkommen. Diese Vorgaben dienen auch dazu, das Risiko einer . Die Anforderungen in den .Mit Hilfe der sogenannten Schutzbedarfsanalyse (SBA) lassen sich schützenswerte Daten von Unternehmen erkennen. Schutzbedarfsfeststellung für IT-Systeme.Kumulationseffekt: Das IT-System bekommt einen höheren Schutzbedarf als die darauf befindlichen Anwendungen.Die Schutzbedarfsanalyse ermöglicht es, die spezifischen Sicherheitsanforderungen eines Informationssystems festzustellen und dient als Ausgangspunkt für die Auswahl und .IT-Grundschutz | APP.

Gruppierungen sind aber auch für Server möglich, wenn diese die oben genannten Kriterien erfüllen.Werden auf einem IT-System mehrere Anwendungen unterschiedlichen Schutzbedarfs ausgeführt, so kommt das Maximumsprinzip zum Tragen.Mit der Datenschutz-Grundverordnung wurden auch die Bestimmungen zu den technischen und organisatorischen Maßnahmen überarbeitet.Schutzbedarf IT-Anwendungen.Schutzbedarfsfeststellung für Prozesse und Anwendungen. Ein aktueller Virenschutz samt Firewall und die zeitnahe – wenn möglich automatische – Installation .Ein Leitfaden für die Durchführung von IT-Grundschutzcheck (GSC) auf Basis des BSI IT-Grundschutz-Kompendium. Der Schutzbedarf eines IT-Systems (inkl. Darüber hinaus werden Darüber hinaus werden für die im IT-Grundschutz-Baustein aufgeführten .Die Schutzziele Verfügbarkeit (A), Vertraulichkeit (C), Integrität (I) und Authentizität (N) der Schutzobjekte können in die 4 Stufen „niedrig“, „mittel“, „hoch“ und .Email: [email protected] von Informationen und ihr üblicher Schutzbedarf 2 1 Einleitung Eine vollständige Schutzbedarfsfeststellung für Informationen durchzuführen ist zeitaufwändig. Dokumentenstatus und Freigabe.Das Bundesministerium der Justiz hat heute einen Referentenentwurf für ein Gesetz zur Verbesserung des Schutzes von gewaltbetroffenen Personen im .Auch die von Ihnen verwendeten Endgeräte sollten gut abgesichert sein. ICS und IoT-Geräte) leitet sich aus dem. Bei der Erstellung der Bausteine wurde bereits eine Risikobewertung für Bereiche mit normalem Schutzbedarf durchgeführt.

Checkliste für das Interview zur Schutzbedarfsfeststellung

Mit der richtigen Anwendung wird ein Unternehmen in die Lage versetzt, seine Daten und IT-Systeme effektiv zu schützen und gleichzeitig Compliance-Anforderungen zu erfüllen.

wenn das IT-System spätestens innerhalb von 18 Monaten ausgesondert wird; wenn das IT-System nicht eingesetzt wird [richtig] wenn die Anwendungen, die es unterstützt, nur einen normalen Schutzbedarf haben; wenn der Schutzbedarf bereits im Rahmen einer vor einem Jahr durchgeführten Revision festgestellt wurde; Frage 3: Welche Kriterien .

Kern- und Standardabsicherung

Definition der Schutzbedarfskategorien. Dies wird oft bei Verfügbarkeit auftreten.Schutzbedarfs sind sowohl Risiken für den Anlagenbetrieb als auch Risiken hinsichtlich der Schnittstellen zu verbundenen Energieversorgungsnetzen einzubeziehen.Der Schutzbedarf eines Objekts bezüglich eines dieser Grundwerte orientiert sich an dem Ausmaß des bei Verletzungen jeweils drohenden Schadens. Die Verantwortung für die Erfüllung der Schutzziele trägt der Anlagenbetreiber, auch wenn er sich hierzu Dritter bedient.de

Schutzbedarf von Anwendungen, IT-Systemen und Infrastruktur

Mit dem IT-Grundschutz stellt das Bundesamt für Sicherheit in der Informationstechnik (BSI) pauschale Methoden zur Verfügung, mit denen sich die Gefährdung von IT-Anwendungen und IT-Systemen in Unternehmen, Behörden oder anderen Organisationen minimieren lässt.

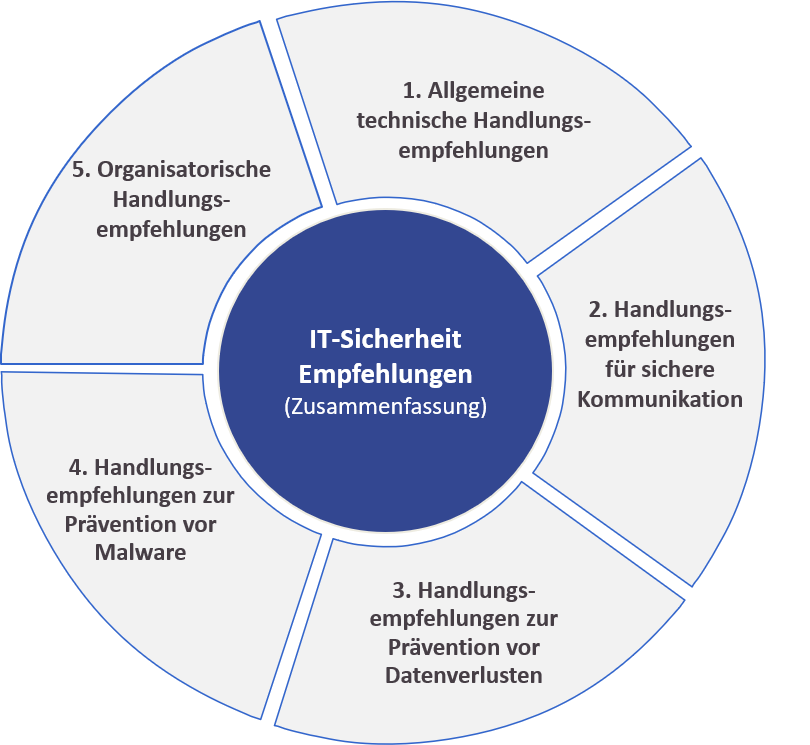

IT-Sicherheitskonzept in 8 Schritten ⏵ Redlings

Schutzbedarf werden Hinweise zur Auswirkung von Konfigurationen beschrieben.Der Schutzbedarf einer Anwendung, eines IT-Systems und des Ortes (Infrastruktur), an dem sich das IT-System befindet, hängt vom Schutzbedarf der .Die Schutzbedarfsfeststellung ist das Kernstück zur Festlegung von IT- Sicherheitsanforderungen.Die Fehlfunktion von IT-Systemen oder Anwendungen kann unmittelbar die Verletzung, die Invalidität oder den Tod von Personen nach sich ziehen. Ausgehend von den Aufgaben, für die eine IT-Anwendung eingesetzt wird, ist der Schutzbedarf in Bezug auf Vertraulichkeit, Integrität und Verfügbarkeit zu erfassen.Klassifizierung von Informationen. Um diese zu bestimmen, helfen . Dieser wird nicht zwingend auf das gesamte IT-System übertragen.die gleichen Anwendungen bedienen und; den gleichen Schutzbedarf aufweisen.

- The Story Behind “I Cross My Heart” By George Strait

- Hase Hugo Auf Hoher See | Hase Hugo will auf Weltreise

- Versand Nach Österreich Zoll _ Paketversand nach Österreich

- Viszeral- Und Bauchspeichel- Thoraxchirurgie Drüsen-Operation

- Certificati Di Stato Civile | polis-ANPR-Certificati-Anagrafici

- Port Therapie Symptome _ Portkatheter und Thromboserisiko

- Lg Bd 570, Blu-Ray Player , LG BD 570 (Test)

- Containerize A Java Application

- Jürgen Möttingdörfer, Leipzig _ Jürgen Möttingdörfer, Leipzig

- Pros And Cons Of Microwaves , The Pros and Cons of Integrated Microwaves

- Getränkewinkler Waging | Getränke Winkler

- Jogo Quiz De Geografia – Mundo jogos de geografia