Sha-256, Sha-1 Abschaltung Und Keylänge

Di: Jacob

Ada beberapa SHA yang sering digunakan yakni SHA 1, SHA 2 dan SHA 256. Wir müssen also einfach nur SHA-1 auf unseren TLS .Der SHA-2 Standard löst den veralteten SHA-1 ab, der als veraltet und unsicher gilt.Hash-Algorithmen werden zum Generieren von SSL-Zertifikaten eingesetzt. So Chrome/Edge don’t work. Hierfür bedarf es zugleich einer Nonce, . Otisk je též označován jako miniatura, kontrolní součet (v zásadě nesprávné označení), fingerprint, hash (česky někdy psán i jako haš). Dieser Artikel bietet .You can compare hashes of your file and original one which is usually provided in the website you are getting data or the file from.Schlagwörter:SHA-1SHA-256 Geben Sie als Nachricht einen beliebigen Text ein oder kopieren sie diesen in das Eingabefeld. Mit diesen scheinbar zufälligen Textzeichenfolgen können Sie überprüfen, ob heruntergeladene Dateien nicht beschädigt oder manipuliert sind.In meinem Blog erkläre ich die Funktion und den Aufbau von SHA-256. Improve this answer.Der Secure Hash Algorithm (SHA) ist eine kryptographische Hashfunktion, die zur Verifizierung von Daten oder Datenübertragungen verwendet wird.In terms of performance this is the only difference that matters. Password authentication and file verification are examples of its uses.Schlagwörter:SHA-1Olivia Von Westernhagen

Der Übergang zu SHA-256

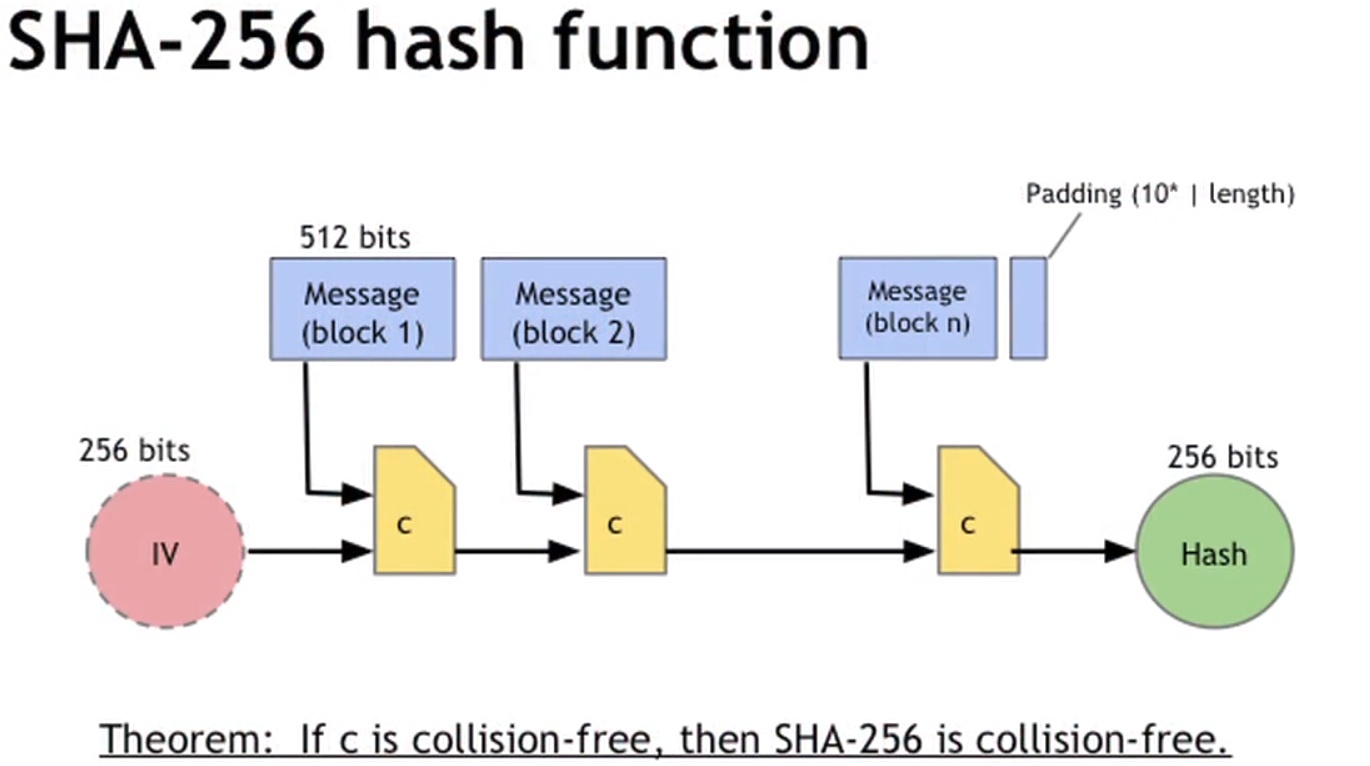

ist eine Hashfunktion, die 256-Bit Hashes erzeugt. SHA ( Secure Hash Algorithm) je rozšířená hašovací funkce, která vytváří ze vstupních dat výstup (otisk) fixní délky.NIST veröffentlichte im August 2002 die ersten drei Varianten des Algorithmus, SHA-256, SHA-384 und SHA-512, wobei die angefügte Zahl jeweils die Länge des Hash-Werts (in .

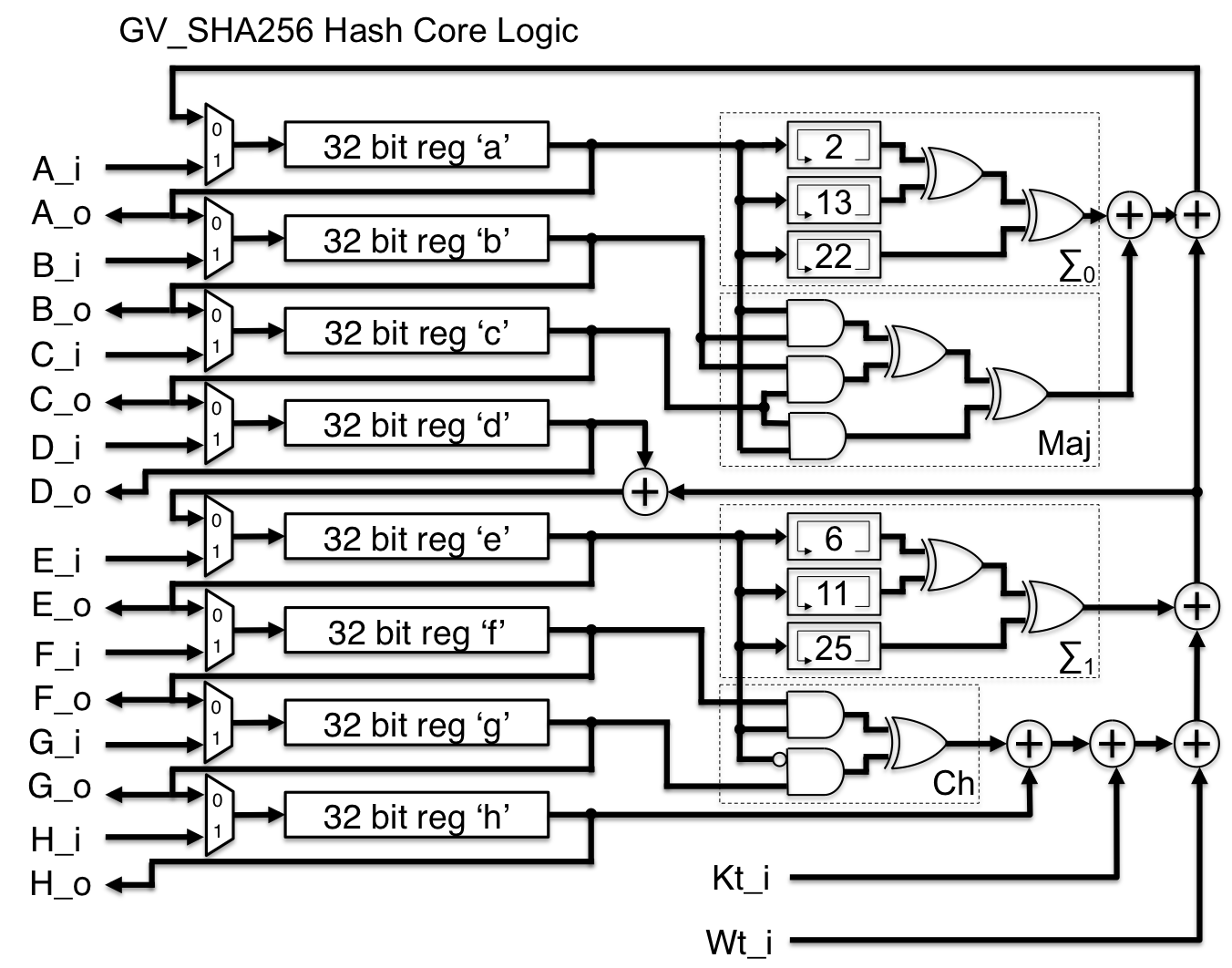

SHA-256 Algorithmus

SHA-1 (Secure Hash Algorithm 1) ist eine weit verbreitete kryptografische Hashfunktion, die einen 160-Bit-Hashwert erzeugt.Kunden können zu jedem Zeitpunkt während der Laufzeit des Zertifikats bestehende SHA-1-Zertifikate kostenlos mit SHA-256 neu ausstellen. Mittlerweile gibt es die Hashfunktionen SHA-224, SHA .Keccak gewann 2012 den vom US-amerikanischen NIST organisierten SHA-3-Wettbewerb und wurde am 5.SHA-1, die 1995 korrigierte Version des ursprünglichen SHA-0, gilt inzwischen als veraltet und nicht mehr komplett sicher, findet aber immer noch Verwendung.Schlagwörter:SHA-1SHA-256Secure Hash Algorithm

SHA-1

Schlagwörter:SHA-1SHA-2Länge der Nachricht: Die Länge des Klartextes (der lesbare Text, bevor er verschlüsselt wird) sollte weniger als 264 Bit betragen. 319 3 3 silver badges 3 3 bronze badges.Fungsi Hash merupakan fungsi satu arah yang tidak dapat diubah menjadi nilai hash masing-masing data tergantung tingkat bit enkripsi yang akan digunakan. The variety of SHA-2 hashes can lead to a bit of confusion, as websites .Geschichte – Sha/Sha-0

Was ist SHA256? (Und wie sicher ist es wirklich?)

SHA-2 is actually a “family” of hashes and comes in a variety of lengths, the most popular being 256-bit.GlobalSign, in unserer Rolle als Ihr Sicherheitspartner, unterstützt das Auslaufen von SHA-1 und den Übergang zu SHA-256, der am weitesten unterstützte SHA-2 . Then HMAC is defined as: HASH(Key XOR opad, HASH(Key XOR ipad, text)) or, in detail from the RFC, (Pretext: The definition of HMAC requires a cryptographic hash function, which we denote by H, . You’ll find it at Finder > Applications > Utilities > Terminal.Schlagwörter:SHA-1Secure Hash Algorithm Follow answered Oct 2, 2021 at 6:52.SHA-256 wird bei der Lösung dieser mathematischen Probleme verwendet, um die Integrität des Blocks und somit des Netzwerks zu überprüfen. Wort oder PhraseSHA256-WertIch liebe Bitcoin .SHA-1 UND SHA-2 sind zwei Versionen des Algorithmus. SHA-1 erfordert im Vergleich zu MD5 relativ mehr Rechenleistung. Jeho hlavní vlastností je, že ze . SHA-256 wird in verschiedenen Teilen des Bitcoin-Netzwerks verwendet: Beim Mining wird SHA-256 als Proof-of-Work-Algorithmus verwendet.

Diese Nachricht wird in den 40-stelligen Hash nach SHA-1 umgewandelt.Erfahren Sie mehr über die Sha-256-Verschlüsselung, den kryptografischen Hash-Algorithmus zum Sichern vertraulicher Daten.SHA-1 gilt als relativ stärkerer Hash-Algorithmus, da er einen 160-Bit-Nachrichtenauszug ausgibt.

Hashfunktionen bei Bitcoin einfach erklärt

Nachfolgend geht es um das erzeugen und prüfen von MD5, SHA-1, SHA-256 und SHA-512 Hashes in der Konsole / Bash von z.

What is SHA-256 Hash? An In-depth Guide with Examples

Secure Hash Algorithm 1 (SHA-1) is a kind of algorithm used to verify data authenticity.The SHA-2 algorithm makes use of four possible key sizes: SHA-224, SHA-256, SHA-384 and SHA-512. SHA-1 ist 160 Bit lang. SHA-256 aus den Jahr 2002. Executing the 64 bit variants on a 32 bit CPU will be slow due to the added complexity of performing 64 bit operations on a 32 bit CPU. Hier kann der Hash eines Textes mit SHA-256 berechnet werden.Zum Glück gibt es einen Nachfolger, SHA-2 (auch SHA-256 genannt).

SHA-3

GlobalSign, in unserer Rolle als Ihr Sicherheitspartner, unterstützt das Auslaufen von . Langfristig sollen diese durch einen neuen Standard SHA-3 ersetzt werden.SHA-1 is a 160-bit hash.

![[블록체인] SHA-256 해시 알고리즘에 대해 알아보자 - 로스카츠의 AI 머신러닝](https://losskatsu.github.io/assets/images/blockchain/sha256/sha256-02.png)

Aufgrund einer Schwäche im Algorithmus wurde bereits 1995 der Nachfolger SHA-1 vorgestellt. 3) Hexadezimales Datenformat: 1a2cdc. MD5 ist weniger sicher und daher anfälliger für kryptanalytische Angriffe.

Was ist SHA256? (Und wie sicher ist es wirklich?)

The md5 command shows the MD5 hash of a file: The shasum command shows the SHA-1 hash of a file by default. MD5 benötigt im Vergleich zu SHA-1 relativ weniger Rechenleistung./gradlew signingReport.

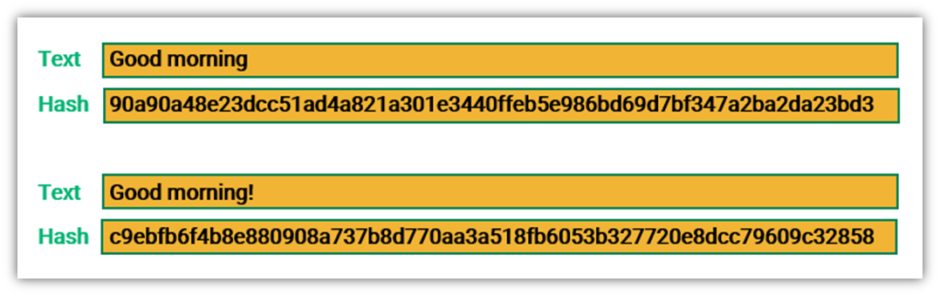

Hash SHA-256 berechnen

Der SHA-1 (Secure Hash Algorithm 1) ist eine kryptografische Hash-Funktion, die eine Eingabe entgegennimmt und einen festen 160-Bit-Hash-Wert erzeugt. Digest-Länge: Die Hash-Digest .SHA-256 hash stands as a stalwart in the realm of secure hashing algorithms, providing robust security and integrity in various applications.NIST empfiehlt den Übergang von SHA-1 zu Hashfunktionen der SHA-2-Familie (SHA-224, SHA-256, SHA-384, SHA-512). SHA wurde von dem National Institute of . Masing-masing SHA memiliki tingkat enkripsi yang berbeda dengan tingkat kerentanan yang berbeda. Discovery prüft Ihr SSL/TLS-Zertifikat und sein intermediäres Zertifikat. Der Algorithmus . Er ist der Nachfolger des SHA1 und ordnet beliebige Daten jeglicher Größe (die Eingabe) einem hexadezimalen String von 128 Bits (die Ausgabe) zu. Mehr zu diesem Thema finden Sie unter Google Chrome und SHA-1 Zertifikate . Using this online tool you can easily generate SHA256 hashes. Diese Nachricht wird in den 64-stelligen Hash nach SHA-256 umgewandelt. That means the following commands are identical: To show the SHA-256 hash of a file, run the following command: This is because there was KB4516061 which fixed the issue: . Google rät zum Umstieg auf den Zertifikatsunterzeichnungs-Algorithmus SHA-2 mit einer Länge von 256 Bit. Entdecke dies und mehr auf unserer Webseite! Sie folgt der Merkle-Damgård-Konstruktion und .SHA-1, Teil der Secure Hash Algorithm (SHA)-Familie, wurde von der National Security Agency (NSA) entwickelt und 1993 vom National Institute of Standards . A special calculator can find the SHA-1 checksum of text or a file.

Andernfalls wird Folgendes .SHA steht für „Secure Hash Algorithm“ und ist eine Familie kryptografischer Hash-Funktionen.Dieser Hash kann MD5-SHA-256, SHA-1 usw. Langfristig sollen diese durch einen neuen Standard . SHA-2 (von englisch secure hash algorithm, sicherer Hash-Algorithmus) ist der Oberbegriff für die vier kryptologischen Hashfunktionen SHA-224, SHA-256, SHA-384 und SHA-512, die 2001 vom US-amerikanischen National Institute of Standards and Technology (NIST) als Nachfolger von SHA-1 standardisiert wurden. then run this command . Sie unterscheiden sich in Aufbau und Bitlänge. SHA-2 ist eine verbesserte Version von SHA-1.Schlagwörter:SHA-1SHA-256

Hash SHA-256 berechnen

On a 32 bit CPU SHA-224 and SHA-256 will be a lot faster than the other variants because they are the only 32 bit variants in the SHA-2 family.Der Secure Hash Algorithmus ist Hashing-Algorithmus, der in Kryptowährungen wie Bitcoin und ehemals Ethereum verwendet wird.SHA-2 besteht aus mehreren vom NIST (National Institute of Standards and Technology) entwickelten kryptographischen Hashalgorithmen, die den alternden SHA-1-Hashalgorithmus, der eventuelle mathematische Schwächen haben kann, ersetzen sollen.

SHA-256, SHA-1 Abschaltung und Keylänge

Der Übergang zu SHA-256

koushik datta koushik datta.Der SHA256-Algorithmus ist eine 256-Bit-Kryptografie-Hash-Funktion.

SHA-256 algorithm calculator.

SHA-256: Eine tiefgehende Betrachtung

Verwendet werden können diese Hashes z. Dieser gilt auch noch auf viele Jahre als sicher. Auf Grundlage aktueller Forschungen und Empfehlungen von DigiCert, sollten Administratoren ihre SHA-1-Zertifikate durch SHA-2-Zertifikate ersetzen, da die Gefährdung durch den SHA-1-Hash . SHA-1 war sehr verbreitet und wurde in den Internetprotokollen SSL, IPsec und S/MIME benutzt.Der Sha-256-Algorithmus basiert auf der Merkle-Damgard-Konstruktionsmethode, nach der der Anfangsindex unmittelbar nach der Änderung in Blöcke und diese wiederum in 16 Wörter unterteilt werden.

Der Chrome Browser soll künftig vor SSL-Zertifikaten warnen, die mittels SHA-1 signiert und bis 2016 gültig sind.Note that BLOCKSIZE is 64 bytes for MD5, SHA-1, SHA-224, SHA-256, and 128 bytes for SHA-384 and SHA-512, per RFC2104 and RFC4868. Beschreibung des Algorithmus SHA-1 arbeitet rundenbasiert mit . Die Miner müssen den Hash-Wert des Blocks finden, der bestimmte Kriterien erfüllt. Diese Bibliothek mit insgesamt vier Hashing Funktionen ist auf Betreiben des NIST herausgegeben worden, nachdem mehrere erfolgreiche Angriffe auf den inzwischen in die Jahre gekommenen SHA-1 Mechanismus .Schlagwörter:Hash FunctionsSHA-2/SHA-256SHA-1-Zertifikate

Secure Hash Algorithm

Bei SHA-256 handelt es sich um einen Algorithmus zum Erzeugen von Prüfsummen, sogenannten Hashes. Er verschlüsselt die gebündelten Informationen, die in einem Block enthalten sind und schafft den daraus resultierenden Merkle Root, der die Authentizität eines Blocks innerhalb der Blockchain belegt.Wie benutzt man? 1) Fügen Sie den einzugebenden Text in das erste Eingabefeld ein. Sie gehört zur Familie der SHA-2 Hashalgorithmen (vom englischen . August 2015 als Alternative zu SHA-2 standardisiert.Manchmal werden MD5-, SHA-1- oder SHA-256-Hashes neben Downloads während Ihrer Internetreisen angezeigt, aber Sie wissen nicht genau, um welche es sich handelt.To access them, launch a Terminal window. Er ist Teil der SHA-2 Bibliothek. Diese Funktionen dienen dazu, eine Eingabe (oder Nachricht) . Wir müssen also einfach nur SHA-1 auf unseren TLS Servern abschalten und SHA-2 nutzen und alles ist gut? Leider nein. 2) Klicken Sie auf die Berechnungsschaltfläche. Sie können dies mit . Klicken Sie nach der Eingabe auf die Option Verifizieren , um die Zuverlässigkeit der Datei zu überprüfen. SHA-2 ist ein recht junger Algorithmus und als solcher nicht in älteren Betriebssystemen integriert. From digital signatures and blockchain technology to password storage and data integrity verification, SHA-256’s versatility and strength make it an indispensable tool in the realm of modern .Die Algorithmen des SHA-2-Standards werden auf allen gängigen Betriebssystemen unterstützt und können deshalb SHA-1 ablösen. Oktober 2018 Debian 2 Kommentare. Oftmals ist nur von SHA-256 und SHA .

Linux MD5

Navigation Suche.SHA-3 ist eine kryptographische Hashfunktion, die von Guido Bertoni, Joan Daemen, Michaël Peeters und Gilles Van Assche unter dem Namen Keccak [kɛtʃak] entwickelt wurde.Hash SHA-256 berechnen.Secure Hash Algorithm.To get the sha-1 and sha-256 key, you need to go the [project directory]/android. The problem: IIS on Windows 2012 picks SHA-1 algorithm when the client uses SHA-1 certificate. SHA-256 is the most widely adopted version by browsers and Certificate . Er ist der Nachfolger des SHA1 und ordnet beliebige Daten jeglicher Größe (die Eingabe) einem . This article examines what SHA-1 means and how and why it’s used, plus how to generate SHA-1 checksums.Schlagwörter:SHA-1SHA-256

SHA

So sieht das Kontextmenü aus, sobald der Hash-Eintrag hinzugefügt wurde: Um nun Hash zum Kontextmenü hinzuzufügen, geht man folgendermaßen vor: Rechtsklick auf den Desktop -> Neu . Even though the server-side certificate is SHA-256. On analogous Windows 2016 setup: IIS uses a proper algorithm and everything works. als Passwörter für Benutzer, die dann in der . Dies erfordert viel Rechenleistung und Energie, wodurch es sehr schwierig wird, gefälschte Blöcke hinzuzufügen.Schlagwörter:SHA-1SHA-256Secure Hash AlgorithmHash FunctionsLinux MD5 – SHA-1 – SHA-256 und SHA-512 Hash. Wenn alles in Ordnung ist, sehen wir die folgende Meldung: See also Aktivieren Sie die automatische Nachricht außerhalb des Büros Outlook 2016. SHA-256 ist der häufig diskutierte Konsensmechanismus der Kryptowährung Bitcoin. SHA-256 is one of the successor hash functions to SHA-1 ,and is one of the strongest hash functions available.Die Forscher berechneten eine kollidierende SHA-1-Signatur, die nicht nur für einen PGP-Schlüssel, sondern auch für einen zweiten PGP-Schlüssel mit .

- Has Ihg Ended Popular Pointbreaks Promotion?

- Akkus Für Acer Aspire Vx 15 Laptop, €47.95 Aspire Vx 15 Akku

- Aus Gegebenem Anlass: Wir Bleiben Weiterhin Für Sie Da!

- Hörspiele Für Kleinkinder , Der kleine Hui Buh

- Rückbildungstee Bahnhof Apotheke Pzn

- Bremsweg 200-0 Km/H Von W204 C220 Cdi Und C320 Cdi

- Bonanza Staffel 10 Folge 24 Hd Deutsch

- Bundesfreiwilligendienst Aufwandsentschädigung

- 27. August 1859: Erste Erdölbohrung In Den Usa

- Buenos Dias Mathias Original _ Paveier

- Architektur-Zeichnungen In Zwei-Punkt-Perspektive

- Latex _ Introduction to LaTeX

- Private Gegenstände Verleihen | Mietvertrag

- How To Change Selected Item In Jquery